12 loại tấn công DDoS | Tấn công từ chối dịch vụ DDoS

Tấn công từ chối dịch vụ DDoS ngày càng trở lên phổ biến và là nỗi ác mộng đối với các tổ chức, doanh nghiệp. Các cuộc tấn công DDoS thường được thực hiện bởi hackers có tổ chức nhằm khủng bố không gian mạng, mục đích kiếm tiền hay đơn giản chỉ để cho vui.

1. Tìm hiểu về tấn công từ chối dịch vụ (DoS)

Việc từ chối dịch vụ xảy ra khi số lượng yêu cầu truy cập quá lớn, máy chủ sẽ quá tải và không còn khả năng xử lý. Các cuộc tấn công thường được hoạt động theo cùng một con đường trừ một vài trường hợp đặc biệt. Các cuộc tấn công thường khuếch đại các kết nối từ máy tính khác vào máy của nạn nhân. Hầu hết các cuộc tấn công DDoS quy mô lớn đều dựa vào botnet.

Tấn công DDos ngày càng trở lên mạnh hơn, tinh vi hơn và khó ngăn chặn hơn

Đến thời điểm hiện tại, gần như tất cả các website lớn đều là nạn nhân của loại tấn công DDoS. Vào năm 2012, các ngân hàng và các tổ chức tài chính đã phải đối mặt với vô số các cuộc tấn công ,hơn nữa các vụ tấn công ngày càng trở lên tinh vi hơn. Hay gần đây nhất là cuộc tấn công vào website của BBC với lưu lượng khổng lồ – 602Gbps (xấp xỉ 75,25GB mỗi giây). Nhóm tin tặc tự xưng là New World Hacking tuyên bố chịu trách nhiệm hai cuộc tấn công DDoS vào website BBC và website vận động tranh cử của Donald Trump tuần trước với mục đích “muốn kiểm tra khả năng của các website”.

Xem nhiều nhất: Các lỗi bảo mật website thường gặp

Các chuyên gia bảo mật cho biết đã xuất hiện những cuộc tấn công từ chối dịch vụ (DDoS) kiểu mới, chiếm băng thông lên tới 400 Gb tại Việt Nam và 1.000 Gb tại Mỹ. Dự báo tình hình bảo mật năm 2017 sẽ còn nhiều diễn biến khó lường.

Theo ghi nhận vào năm 2016, Trung Quốc, Mỹ và Anh là những quốc gia hàng đầu bị ảnh hưởng bởi các cuộc tấn công DDos, trong đó Trung Quốc chiếm 30%, Mỹ là 22% và Anh là 16%. Việt Nam cũng nằm trong danh sách những quốc gia hứng chịu nhiều cuộc tấn công DDos với tỷ lệ 4%.

Tấn công DDoS nhiều khi được sử dụng để che dấu cuộc tấn công mạng phía sau. Trong khi trang web đang bị tấn công, đội ngũ nhân lực về an ninh mạng bên trong và bên ngoài thường tập trung vào việc ngắt các trang web này, làm sạch lưu lượng và cho nó hoạt động trở lại. Những nỗ lực to lớn này lại mang lại một cơ hội to lớn cho một chuỗi tấn công ẩn ở cổng sau (back door) và chèn vào các công cụ SQL. Như vậy, tấn công DDoS chỉ là màn chắn cho các hoạt động bất thường này mà thôi.

2. 1 số hình thức tấn công DDoS phổ biến (cả trong quá khứ và hiện tại)

2.1. UDP Flood

UDP (User Datagram Protocol) là một giao thức kết nối không tin cậy. Một cuộc tấn công gây ngập lụt UDP có thể được bắt đầu bằng cách gửi một số lượng lớn các gói tin UDP tới cổng ngẫu nhiên trên một máy chủ từ xa và kết quả là các máy chủ ở xa sẽ :

- Kiểm tra các ứng dụng với cổng;

- Thấy rằng không có ứng dụng nghe ở cổng;

- Trả lời với một ICMP Destination Unreachable gói.

Như vậy, hệ thống nạn nhân sẽ bị buộc nhận nhiều gói tin ICMP, dẫn đến mất khả năng xử lý các yêu cầu của các khách hàng thông thường. Những kẻ tấn công cũng có thể giả mạo địa chỉ IP của gói tin UDP, đảm bảo rằng ICMP gói trở lại quá mức không tiếp cận họ, và nặc danh hóa vị trí mạng của họ. Hầu hết các hệ điều hành sẽ giảm nhẹ một phần của cuộc tấn công bằng cách hạn chế tốc độ phản ứng ICMP được gửi đi.

Xem thêm: Giải pháp chống DDoS hiệu quả

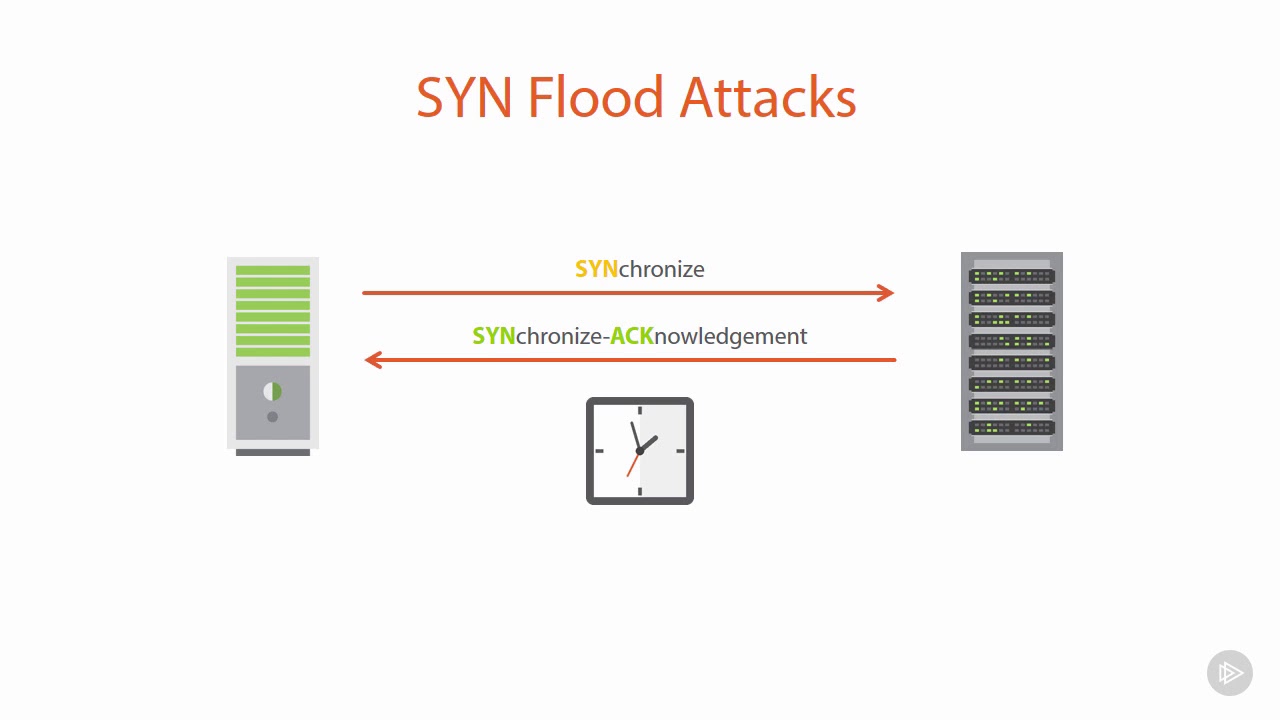

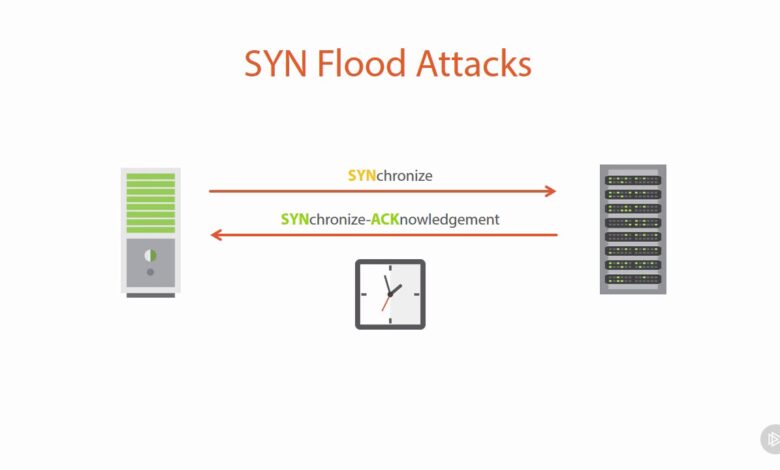

2.2. SYN Flood

Kiểu tấn công TCP SYN flood là một kiểu tấn công trực tiếp vào máy chủ bằng cách tạo ra một số lượng lớn các kết nối TCP nhưng không hoàn thành các kết nối này.

Một người dùng bình thường kết nối tới máy chủ ban đầu thực hiện Request TCP SYN và lúc này máy chủ không còn khả năng đáp lại – kết nối không được thực hiện.

- Đầu tiên các khách hàng gửi gói tin yêu cầu SYN với số thứ tự x đến các máy chủ.

- Các máy chủ đáp ứng bằng cách gửi một thông báo nhận (ACK – SYN) . Với cờ SYN = y và cờ ACK = x + 1 .

- Khi khách hàng nhận được, khách hàng sẽ gửi một thông báo nhận (ACK) với cờ y + 1.

SYN Flood là một loại tấn công website bằng DDOS. Ở đây, kẻ tấn công gửi các yêu cầu SYN vĩnh viễn để ăn tài nguyên máy chủ nhiều nhất có thể. Hacker không bao giờ trả lời SYN-ACK hoặc thậm chí nếu nó trả lời nó sử dụng một địa chỉ IP giả. Vì vậy, các máy chủ không bao giờ nhận được các gói tin trả lời thậm chí chờ đợi cho đến khi hết thời gian chờ.

2.3. Ping of Death

Đây cũng là một kiểu tấn công khá dễ hiểu. Khi một máy tính nhận một gói ICMP có kích thước dữ liệu quá lớn, nó có thể bị crash. Kiểu tấn công này rất thường gặp trong các hệ điều hành Windows NT trở xuống. Đối với các hệ điều hành đời mới thì việc tấn công này trở nên khó khăn hơn. Tuy nhiên đôi khi các lỗi này vẫn xuất hiện trong các gói phần mềm. Điển hình như Windows IIS Web Server – ‘Ping of Death’ exploit (CVE-2015-1635) trên các máy chủ Windows 7, Windows Server 2008 R2, Windows 8, Windows Server 2012, Windows 8.1 và Windows Server 2012 R2 sử dụng IIS Web Server.

Đây là 1 kiểu tấn công khá nguy hiểm vào những năm 1996 nhưng ngày nay thì nó không thực sự hiệu quả. Hầu hết các ISP chặn được gói tin ICMP hoặc gói tin ping ngay tại tường lửa. Tuy nhiên, có rất nhiều hình thức khác của cuộc tấn công này nhằm vào đích là các phần cứng hoặc 1 ứng dụng duy nhất. Đôi lúc nó còn được gọi với những cái tên khác như:”Teardrop”, “Bonk”, và “Boink”

2.4. Reflected Attack

Reflected Attack hay còn gọi là tấn công ánh xạ được thực hiên bằng cách gửi càng nhiều gói tin với địa chỉ giả mạo đến càng nhiều máy tính càng tốt. Các máy tính nhận được các gói tin sẽ trả lời, nhưng tin trả lời này tới địa chỉ nạn nhân bị giả mạo. Tất nhiên các máy tính này sẽ cố gắng trả lời ngay lập tức làm trang web bị ngập lụt đến khi tài nguyên máy chủ bị cạn kiệt

2.5. Peer-to-Peer Attacks

Peer-to-Peer là kết nối mạng ngang hàng, nó tạo cơ hội cho kẻ tấn công. Lý do là thay vì dựa vào một máy chủ trung tâm, một peer sẽ phát trực tiếp một truy vấn vào mạng, và bất cứ ai có nguồn lực được mong muốn sẽ đáp ứng. Thay vì sử dụng một máy chủ để đẩy lưu lượng đến đích, máy peer-to-peer được khai thác để định tuyến lưu lượng đến đích. Khi được thực hiện thành công, hacker sử dụng file-sharing sẽ được gửi đến mục tiêu (Target) cho đến khi mục tiêu bị quá tải, ngập lụt và ngừng kết nối.

2.6. Nuke

Các gói tin ICMP độc hại và phân mảnh được gửi qua Ping . Nó đã được sửa đổi để các gói tin này đến đích. Cuối cùng máy tính nạn nhân sẽ gián đoạn hoạt động. Cuộc tấn công này tập trung chủ yếu vào mạng máy tính và thuộc loại cuộc tấn công từ chối dịch vụ kiểu cũ.

2.7. Slowloris

Loại tấn công từ chối dịch vụ phân tán náy rất khó để phát hiện và hạn chế. Sự việc đáng chú ý nhất là vụ tấn công trong cuộc bầu cử tổng thống Iran năm 2009. Loại tấn công này có kĩ thuật tương tự như SYN flood (tạo nửa kết nối để làm cạn kiệt tài nguyên máy chủ) nhưng diễn ra ở lớp HTTP (lớp ứng dụng). Để tấn công, tin tặc gửi yêu cầu HTTP đến máy chủ, nhưng không gửi toàn bộ yêu cầu, mà chỉ gửi một phần (và bổ sung nhỏ giọt, để khỏi bị ngắt kết nối). Với hàng trăm kết nối như vậy, tin tặc chỉ tốn rất ít tài nguyên, nhưng đủ để làm treo máy chủ, không thể tiếp nhận các kết nối từ người dùng hợp lệ.

2.8. Degradation of Service Attacks

Degradation of Service Attacks hay còn gọi là tấn công làm suy giảm dịch vụ. Mục đích của cuộc tấn công này là làm chậm thời gian đáp ứng của máy chủ. Thông thường một cuộc tấn công DDoS nhằm mục đích khiến trang web hoặc máy chủ không thể thực hiện tác vụ thông thường. Nhưng mục tiêu của kiểu tấn công này là để làm chậm thời gian phản hồi xuống mức hầu hết mọi người không thể sử dụng được trang web.

Máy tính Zombie được sử dụng để làm tràn máy tính mục tiêu với lưu lượng truy cập độc hại, nó sẽ gây ra các vấn đề về hiệu suất và thời gian tải trang. Những loại tấn công này có thể khó phát hiện vì mục tiêu không phải là để đưa trang web ngừng kết nối, nhưng để làm giảm hiệu suất. Chúng thường bị lẫn lộn với sự gia tăng lưu lượng sử dụng website.

2.9. Unintentional DDoS

Unintentional DDoS hay còn gọi là sự gia tăng không chủ ý. Nó xảy ra khi có sự tăng đột biến trong lưu lượng web khiến máy chủ không thể xử lý tất cả các yêu cầu đến. Càng nhiều lưu lượng truy cập xảy ra, càng nhiều tài nguyên được sử dụng. Điều này khiến thời gian tải trang hết hạn và cuối cùng server sẽ không phản hồi và ngừng kết nối.

Xem thêm: Giải pháp bảo mật thông tin và dữ liệu hiệu quả

2.10. Application Level Attacks

Application level attacks nhằm vào mục tiêu là các ứng dụng có nhiều lỗ hổng. Thay vì cố gắng lụt toàn bộ máy chủ, một kẻ tấn công sẽ tập trung tấn công vào một hoặc một vài ứng dụng. Các ứng dụng email dựa trên web, WordPress, Joomla và phần mềm diễn đàn là những ví dụ điển hình về các mục tiêu cụ thể của ứng dụng.

2.11. Multi-Vector Attacks

Multi-Vector Attacks là hình thức phức tạp nhất trong các cuộc tấn công từ chối dịch vụ phân tán (DDoS). Thay vì sử dụng một phương pháp đơn lẻ, nó là một sự kết hợp của nhiều công cụ và chiến lược khác nhau để lụt mục tiêu và làm ngừng kết nối. Thông thường, các Multi-Vector Attacks tấn công các ứng dụng cụ thể trên server mục tiêu cũng như làm tràn mục tiêu với một lượng lớn lưu lượng độc hại. Những kiểu tấn công DDoS kiểu này rất khó để ngăn chặn và hạn chế vì nó là tổng hợp của các hình thức khác nhau và nhắm mục tiêu với nguồn lực khác nhau cùng một lúc.

2.12. Zero Day DDoS

Cuộc tấn công dựa vào “Zero Day” chỉ đơn giản là một phương pháp tấn công mà chưa có bản vá hoặc chưa được ghi nhận trước đây. Đây là thuật ngữ chung được sử dụng để mô tả các lỗ hổng mới và cách khai thác mới.

Như bạn thấy, các loại tấn công DDoS sẽ khác nhau, nhưng tất cả đều có thể ảnh hưởng đến hiệu suất trang web của bạn. Chính vì vậy, các tổ chức và các nhà bán lẻ trực tuyến cần phải phải hiểu và lường trước những rủi ro có thể xảy ra. Qua đó có thể giảm thiểu những nguy cơ và khôi phục hệ thống một cách nhanh chóng.